주로 아너·화웨이 등 중국제 폰 중심으로 발견…일부 삼성 제품도 포함

이미지 확대보기

이미지 확대보기하지만, 유통 과정에서 혼입되었을 가능성이 가장 높으며, 악성코드가 혼입된 상태로 출시된 단말기는 주로 중국제 폰을 중심으로 대거 발견됐다. 그 중에는 삼성(Samsung) 제품도 포함된 것으로 알려졌다.

최근 샤오미(Xiaomi)의 저가 스마트폰 'Redmi' 시리즈에, 시스템 와이파이 서비스를 자칭하는 악성 앱이 눈에 띄게 늘어나면서 보안 인텔리전스 플랫폼 '체크포인트리서치(Check Point Research)'가 정밀 조사를 실시했다.

조사결과, 체크포인트리서치 코드네임 모종의 악성코드가 안전한 와이파이 관련 서비스를 제공하는 대신 와이파이 서비스와 전혀 무관한 접근성의 허가나 일정에 대한 액세스 권한, 백그라운드에서 다운로드 허용 등 민감한 사항에 대한 권한을 요구하는 것을 발견했다. 체크포인트리서치는 발견된 악성코드가 '시스템 와이파이 서비스(System Wi-Fi service)'로 위장되어 있었기 때문에 '로튼시스(RottenSys)'로 명명했다.

로튼시스는 자신이 악성코드임을 눈치 채지 못하도록 최초에는 즉시 활동을 하지 않도록 설정되어 있었으며, 대신 C&C 서버에 접속해 악성코드를 포함한 추가 구성요소 목록을 전송하여 C&C 서버에서 구성요소를 다운로드하도록 했다.

이어 필요한 구성요소가 모두 다운로드되면 안드로이드 앱의 가상화 프레임워크 ‘스몰(Small)'을 사용하여 구성요소를 동시에 실행하고, 홈 화면이나 팝업 창, 전체화면 광고를 표시하게 된다. 그리고 로튼시스는 광고를 표시하기 위해 중국 텐센트(Tencent)의 광고 플랫폼 '광뎬통(广点通)'과 바이두(Baidu)의 '바이두 애드 익스체인지'에 연결된다는 사실도 발견했다.

또한 체크포인트리서치는 로튼시스의 유입 경로에 대해서도 조사했는데, '텐페이쳰좡(天湃浅装)'과 '텐페이멘(天湃面)'이라는 중국 항저우에 거점을 둔 휴대전화 판매 대리점 '텐페이'와의 연관성을 시사하는 단서를 발견했다. 조사에 따르면, 로튼시스에 감염된 단말기의 49.2%가 텐페이의 판매 채널을 통해서 출하된 것으로 드러났다. 이는 악성코드가 공급 업체 체인의 초기에 입력됐을 수 있음을 나타낸다.

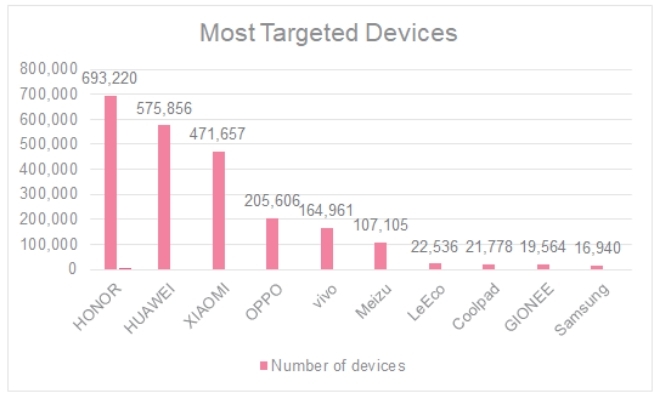

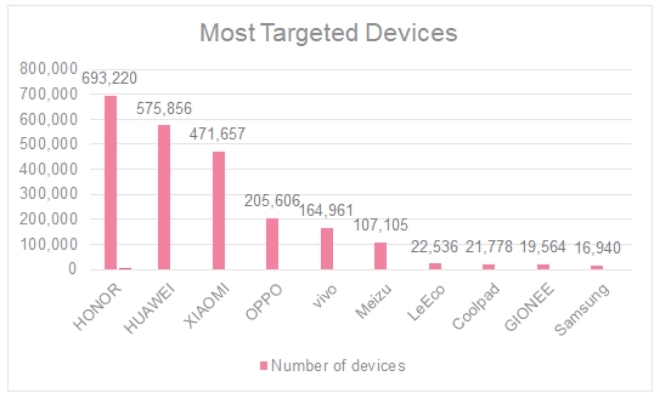

로튼시스가 사전 설치되어 판매된 단말기에는, 서브 브랜드 아너(Honor)를 포함해 화웨이(Huawei)와 샤오미가 톱3에 들었으며, 이어 오포(Oppo), 비보(Vivo), 메이주(Meizu), 러에코(LeEco), 쿨패드(Coolpad), 지오니(Gionee) 등 모두 중국 업체들이 줄지어 발각됐다. 그리고 톱10 랭킹의 끝에 삼성의 단말기도 포함되어 있었다.

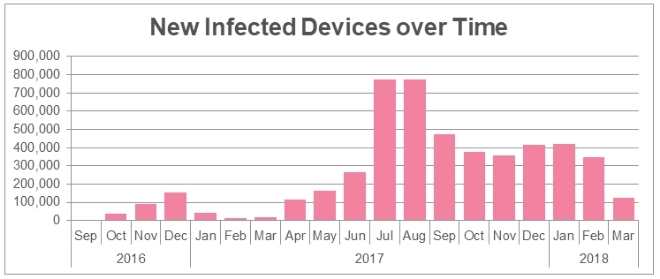

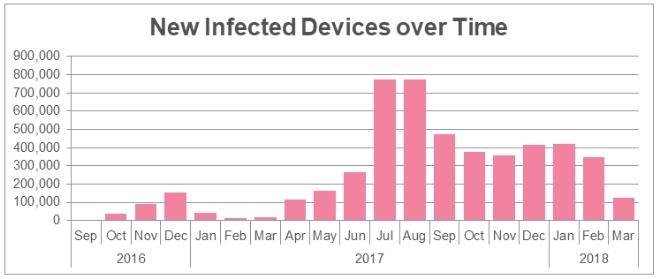

로튼시스 감염의 추이는 2017년 하반기가 시작되면서 급등한 것으로 나타났다. 체크포인트리서치 조사에서는 2018년 3월 12일까지 총 496만4460대의 감염이 확인됐다. 또한 조사가 진행될 때마다 지속해서 C&C 서버가 발견되고 있어 실제 피해는 훨씬 더 많을 가능성이 있다고 체크포인트리서치는 지적했다.

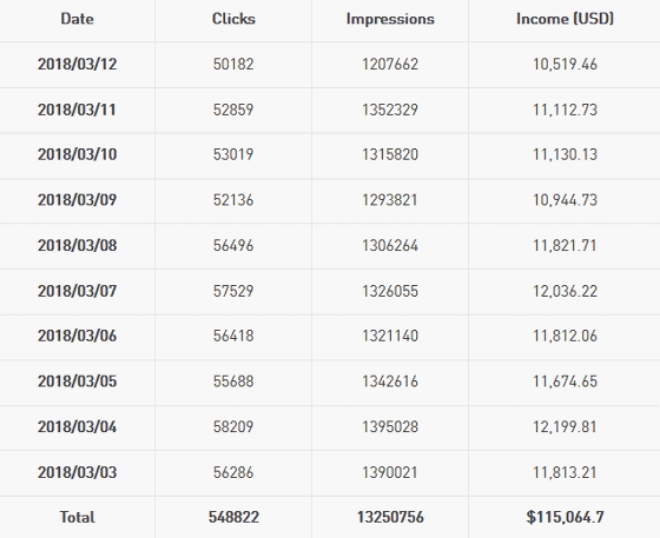

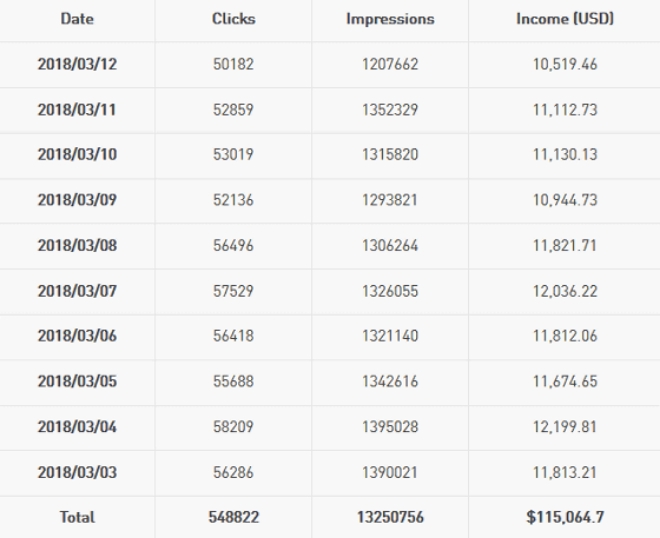

최근 10일 간을 샘플로 조사했을 때 로튼시스에 의해 표시된 광고 수는 총 노출 수 130만 회를 넘어 광고 수입은 11만5000달러(약 1억2300만원)를 넘어선 것으로 조사됐다.

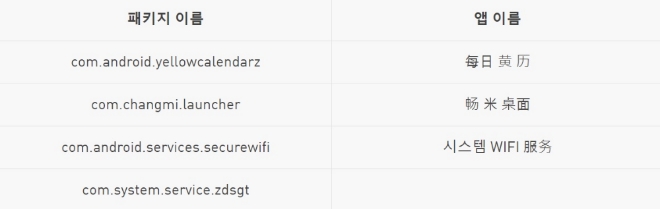

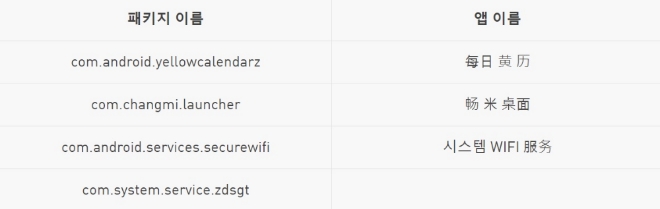

체크포인트리서치는 로튼시스에 관한 프로그램을 특정하는 것은 일반 사용자에게는 매우 어려운 일이지만 "다음의 4개의 패키지 이름과 앱 이름을 기준으로 하면 쉽게 특정할 수 있다"며, 대상 패키지 이름을 안드로이드 시스템의 앱 설정에서 찾아 제거할 것을 권장했다.

김길수 기자 gskim@g-enews.com